O Zero Trust ou Confiança Zero é um Framework que possibilita aplicações de conceitos diversos em qualquer tipo de tecnologia, rede e ambiente computacional.

Com advento da transformação digital, aumentou o uso das tecnologias em todas as relações humanas, bem como os processos e negócios inclusos no ambiente digital. Devido a isto, faz-se necessário um Modelo Multidisciplinar que estrutura um conjunto de regras e ações (Framework) a fim de proteger este ambiente.

O modelo é uma resposta a multiplicidade de ataques, vulnerabilidades, fraudes, engenharia social, ausência de aplicação da lei ou regulação, etc.

O conceito de Zero Trust vem para responder e proteger contra o risco de ataques cibernéticos, assim como controlar as diversas interconexões de redes, sistemas e usuários; possibilitando a aplicação de políticas de segurança, bloqueios, auditorias, remediação e demais instrumentos de proteção.

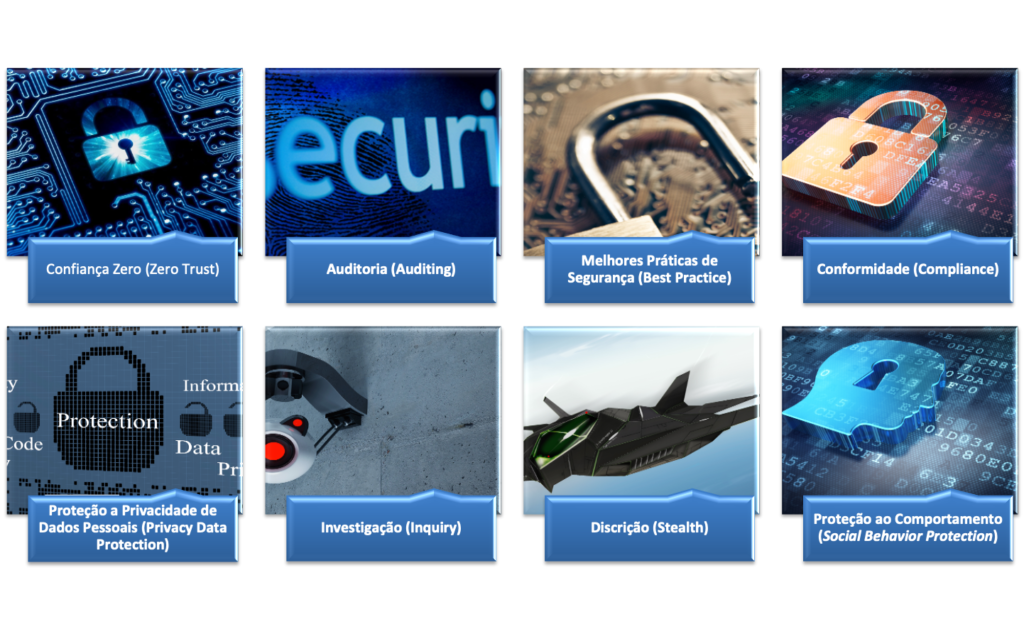

Dentro deste contexto, os princípios, figura 01, são marcos e alicerces do modelo para que haja a resposta ao principal objetivo do framework: promover a não confiança nas interpelações tecnológicas.

Figura 01 – Princípios basilares do Zero Trust

Princípios Basilares do Zero Trust:

- Princípio da Confiança Zero (Zero Trust) indica que não há confiança em nenhuma relação digital, desde hardware, software, usuário, acesso, sistema, etc. Toda conexão é passível de desconfiança, com ações que promovam a restrição e ações de avaliem a sua segurança.

- Princípio da Auditoria (Auditing) que possibilita a execução de verificação e autoria de qualquer relação digital e com interação humana. Este princípio auxilia na base de investigação, validação e aplicação de políticas de segurança. Tal princípio cria relação com normas como a ISO 9001:2015; ISO 14001:2015; ISO45000:2015 e os Princípios da Auditoria como: integridade; apresentação justa, reportar com veracidade e exatidão; cuidado profissional; confidencialidade; independência; abordagem baseada em evidências; e abordagem baseada em risco.

- Princípio do uso de Melhores Práticas de Segurança (Best Practice) promove o emprego de diversos modelos ou métodos de segurança da Informação, sempre com a relação direta para aplicação dos demais princípios do Zero Trust, ou seja, aplicação de normas como o conjunto da ISO 27.000, modelos como NIST, OWASP, PCI-DSS etc.

- Princípio da Conformidade (Compliance) aplica as normas, políticas, leis e quaisquer instrumento que venham garantir a segurança da informação e a privacidade de dados, ou cumprimento de dever legal. Tal princípio traz a luz dos controles para a conformidade seja realizada nas relações de digitais, em outros termos, aplicação normativa.

- Princípio da Proteção a Privacidade de Dados Pessoais (Privacy Data Protection) é o preceito que o direito tutelado para proteção a privacidade de dados seja realizado por padrão ou por desenho (privacy by default or desigh), com a aplicação das leis vigentes ou ulteriores.

- Princípio da Investigação (Inquiry) deve criar condições para que seja, a qualquer momento, realizada investigações, com métodos forenses ou por meio de auditorias que possibilitem a avaliação dos níveis de riscos, impactos ou proteção. Todo elemento dentro do ambiente digital é passível de Investigação, com base no modelo de ações investigativas nos contextos: hardware, softwares, sistemas processos e pessoas.

- Princípio da Discrição (Stealth) promove ações relacionadas ao Framework, com discrição, ou pouca publicidade, salvo para itens destacados em Lei e em normas (princípio da conformidade), ao qual não é dado espaço para que interessados venham ter ciência das medidas de segurança. O modelo é: quanto menos informação, melhor para a proteção e mais dificultoso ao atacante.

- Princípio da Proteção ao Comportamento (Social Behavior Protection) traz ações para incentivo a proteção aos usuários, por meio de comportamento que possibilitem riscos cibernéticos, tais como ataques por meio de engenharia social (social engineering), coleta de dados, fraudes, estelionato, credenciais etc. A promoção da conscientização, com tecnologias de suporte e apoio, simulações e treinamentos, dando bases à aplicação deste.

Os próximos assuntos estão relacionados aos domínios do Zero Trust.